Buenas tardes, en este noveno capítulo de la serie Arquitectura de Sistemas Seguros para Aplicaciones Web en Salud Digital continuaremos con el Vector Usuario, específicamente profundizando en el tema de la Ingeniería Social.

Ingeniería Social

La Ingeniería Social en el contexto de la Seguridad Informática es la manipulación psicológica de las personas para que éstas actúen de cierta manera con el fin de obtener información confidencial.

Técnicamente, la Ingeniería Social en el contexto de la Seguridad Informática es llamado Phishing y puede tomar distintas formas

Formatos

-

El Email Phishing consiste en el envío de emails con la finalidad última de que sus destinatarios proporcionen información confidencial, el que puede adquirir distintos formatos

-

Bulk Phishing es el más comúnmente conocido y consiste en el envío de un email genérico a una gran cantidad de personas y tiende a tener una baja tasa de éxito

-

El Spear Phishing consiste en confeccionar emails específicos para un grupo de personas, de manera que éstos parezcan más legítimos debido a contener información específica asociada al grupo de personas objetivo.

Muchos de estos ataques incluyen Business Email Compromise (BEC), lo que consiste en modificar la dirección de correo electrónico de manera que el destinatario vea incorrectamente que el email proviene de un miembro de una organización seleccionada.

FBI reporta que los ataques BEC no solo se están volviendo más comunes, sino que también más efectivos. Obtenida desde proofpoint.com -

El Whaling Spear Phishing consiste en Spear Phishing apuntado a altos ejecutivos

-

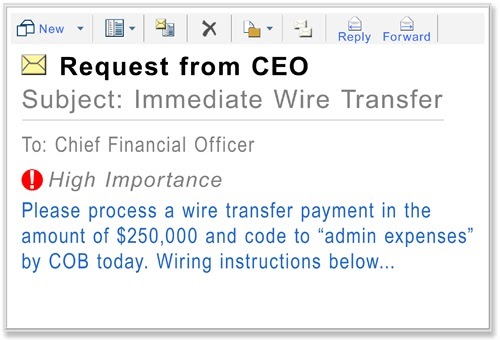

El CEO Fraud Phishing consiste en Spear Phishing que apunta a empleados haciéndose pasar por altos ejecutivos.

Ejemplo de email requiriendo transferencia de 250 mil dólares. Obtenida desde redsift.com -

El Clone Phishing es un Spear Phishing que copia un mail anterior legítimo que contiene un link o un archivo adjunto que es modificado por uno malicioso.

-

El Vishing es Phishing mediante mensajes de voz que pueden simular a entidades bancarias y que solicitan contraseñas u otra información sensible

-

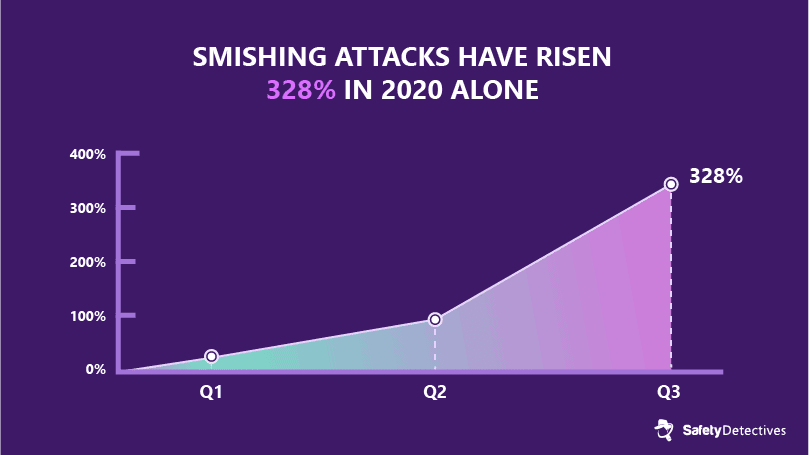

El Smishing es Phishing mediante SMS

El Smishing aumentó más del 300% en 2020. Obtenida desde safetydetectives.com

-

El Baiting es Phishing mediante un dispositivo de almacenamiento extraíble. Una vez que una víctima se sienta tentada e ingrese el dispositivo en su ordenador, un software malicioso se instalará en éste y permitirá al atacante tomar su control.

-

El Pharming es Phishing mediante páginas web, de manera que cuando un usuario ingresa la dirección de una página web conocida es redirigido a una página web falsa que puede sustraer la información confidencial del usuario en la plataforma original

Una manera en la que puede ocurrir el Pharmig es cuando un atacante modifica los registros de un servidor DNS, de manera que los usuarios al consultarlo son redirigidos a una página falsa. Obtenida desde clickssl.net

Técnicas de ingeniería social

Distintas técnicas de ingeniería social son empleadas durante el phishing para que éste sea más convincente para sus víctimas

-

Quid pro quo consiste en pedir información (o una acción que acercará a obtenerla) a cambio de algo ofrecido, por ejemplo ofrecer ayuda técnica y en el proceso solicitar la contraseña del usuario

-

Pretexting consiste en crear contexto imaginario (pretexto) que justifique la solicitud de información confidencial

- La Impersonation es Pretexting donde el atacante se hace pasar por otra persona

La mayoría de los ataques de suplantación de identidad se hacen pasar por marcas conocidas. Obtenida desde slddigital.com

Ciclo de vida de la Ingeniería Social

La Ingeniería social tiene distintas etapas, las que pueden variar según el tipo de Phishing a ser empleado

-

En primer lugar, el atacante recaba información sobre sus potenciales víctimas identificando a las más convenientes y volviendo su mensaje uno más convincente

-

En segundo lugar el atacante aborda a la víctima y se comunica con ella, buscando aumentar su confianza y solidificar su contexto imaginado

-

Después de un tiempo que puede ser relativamente largo, el atacante obtiene el resultado deseado de la víctima

-

Por último, el atacante se encarga de cerrar suavemente la interacción de manera que la víctima ni siquiera sepa que el ataque ha ocurrido

La ingeniería social tiene 4 etapas. Obtenida desde imperva.com

Medidas de prevención

Las principales medidas de prevención consisten en

-

Estar atento a ofertas que son “demasiado buenas para ser verdad”

-

No hacer click en archivos adjuntos de fuentes desconocidas

-

Usar software que filtre el spam

-

En la medida de lo posible no entregar información personal a través de email, teléfono o mensajes de texto

-

Usar autenticación multifactor

→ Link al Capítulo anterior

→ Link al Capítulo siguiente

Referencias

-

Qué es la Ingeniería Social? https://www.imperva.com/learn/application-security/social-engineering-attack/

-

Qué es el Phishing? https://es.malwarebytes.com/phishing/

-

Qué es el Spear Phishing? ¿Qué es el spear phishing? | Definición y riesgos | Kaspersky

-

Por qué el Business Email Compromise es tan exitoso? https://www.proofpoint.com/us/blog/threat-protection/business-email-compromise-results-26b-losses-over-last-three-years

-

Qué es el Pharming y cómo evitarlo? ¿Qué es el pharming? | Definición y riesgos | Kaspersky